マクニカとTeamT5社、2021年度の日本を狙う標的型攻撃の動向レポートを公開

~APT10やBlackTechなど攻撃グループの手法や目的を共有することで、 日本組織の機密情報窃取防止に寄与~

半導体、ネットワーク、サイバーセキュリティ、AI/IoTにおけるトータルサービス・ソリューションプロバイダーの株式会社マクニカ(本社:神奈川県横浜市、代表取締役社長:原 一将、以下マクニカ)は、アジア太平洋地域において行われるサイバースパイ活動の脅威インテリジェンスを持つTeam T5, Inc.(本社:台湾、CEO:Sung-ting Tsai、以下TeamT5)と、2021年度に日本に着弾した標的型攻撃に関する調査レポート「標的型攻撃の実態と対策アプローチ 第6版」を共同著書し、6月15日に公開いたしました。

昨年度も多くの組織がランサムウェアやサプライチェーンの弱点を悪用した攻撃の被害に遭い、ニュースでも大きく取り上げられました。このようなインシデントが表面化する一方、「情報セキュリティ10大脅威 2022」でも組織向け脅威第2位にあげられている「標的型攻撃による機密情報の窃取」*については、長期間に渡って侵害に気づかない組織が多く、表面化するケースもあまり多くありません。しかし、これは日本企業の競争力の源泉を奪い国際産業競争力を低下させる脅威となります。

このような状況下で、組織を超えた戦略的な情報共有とインテリジェンスへの昇華により、各攻撃グループのTTPs、目的や意図、スキルレベルなどを浮き彫りにすることが、これら攻撃に対しての効果的な対策につながります。また、標的型攻撃(サイバーエスピオナージ)は地政学リスクや国家間の緊張関係に大きく依存するため、昨今の不安定な世界情勢下では、台湾のTeamT5と共同で分析・執筆することには大きな意味と意義があります。

本レポートでは、2021年度(2021年4月から2022年3月)に観測された、日本の組織から機密情報(

個人情報、政策関連情報、製造データなど)を窃取しようとする攻撃キャンペーンに関する分析内容を、注意喚起を目的として記載しています。また、ステルス性の高い遠隔操作マルウェア(RAT)を用いた事案を中心に、新しい攻撃手法やその脅威の検出についてご紹介しています。レポートの最後には、自組織の確認を行えるよう、本文中で紹介した攻撃キャンペーンで使われたインディケータも掲載しています。

マクニカは今後も日本企業の産業競争力を徐々に蝕んでいく標的型攻撃に対して、粘り強い分析と啓発活動に取り組み、微力ながらも日本経済の発展に寄与できるよう努めてまいります。

*情報処理推進機構「情報セキュリティ10大脅威 2022」

https://www.ipa.go.jp/security/vuln/10threats2022.html

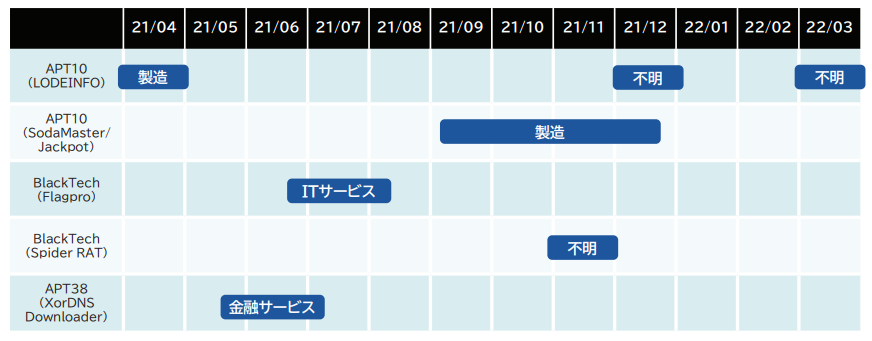

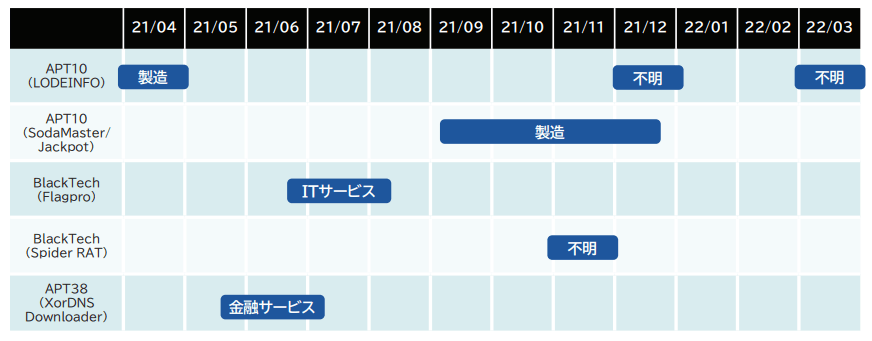

■攻撃のタイムラインと攻撃が観測された業種

2021年度の攻撃動向は、2020年度の観測から継続してAPT10攻撃グループのLODEINFOマルウェアを使った攻撃とSodaMasterマルウェアを使ったA41APT攻撃キャンペーンが継続して活発に観測されました。A41APT攻撃キャンペーンでは、攻撃に利用される主なペイロードがSodaMasterと新たに観測されたJackpotの2種類となりました。また、昨年度の観測では活動が低下していましたが、BlackTech攻撃グループの攻撃が観測されました。ただし、BlackTech攻撃グループの標的は、国内企業ならびにその中国拠点を最初の標的にしていたと思われます。BlackTech攻撃グループは、これまで国内ではPLEADやTsCookieマルウェアによる攻撃観測が多く見られましたが、FlagproやSpiderRATといったマルウェアが観測されています。また、APT38攻撃グループのバックドアを使った攻撃が国内で発生していたと思われます。全体的に、攻撃グループ数が6グループから4グループへ、攻撃キャンペーンもこれまで10程度のキャンペーン数から7と攻撃は減少傾向です。

【タイムチャート】

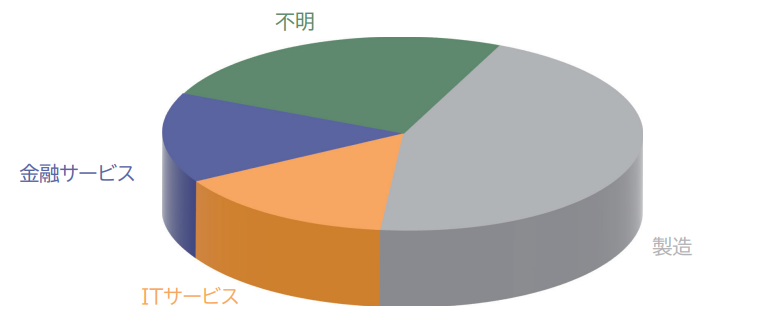

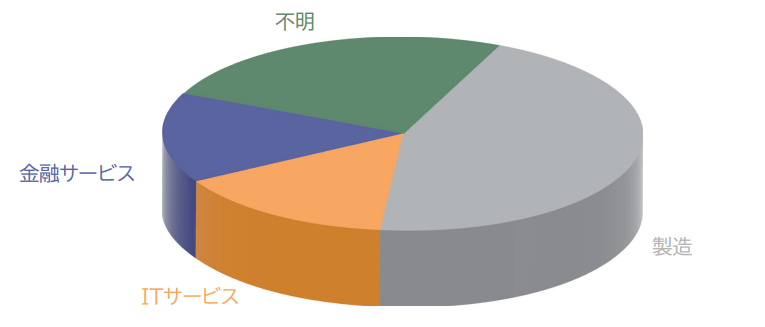

【標的組織のパイチャート】

年間を通して、APT10のSodaMasterを使った攻撃が製造業で観測されました。また、これまで主にメディアを標的としてきたLODEINFOを使った攻撃が製造業でも観測されたため、製造業での標的型攻撃の観測割合が顕著に大きくなっています。それ以外の業種では、ITサービス、金融サービスがほぼ同じ割合を占めています。また、検体としては入手したものの、APT10のLODEINFOなどで標的がはっきりしないものもあり、不明の割合が増えています。SodaMasterを使った攻撃キャンペーンでは、マルウェアが設置されたホストは、すべて海外拠点のWindowsサーバでした。BlackTech攻撃グループは、ITサービス関連などへの攻撃が見られましたが、これは中国拠点への感染を狙った活動が活発であったと思われます。そのため、国内企業の海外拠点からの侵入が増加傾向です。攻撃手法については、感染を狙ったスピアフィッシングメールに添付されたOfficeのマクロファイル、遠隔操作マルウェアとして利用されるペイロードがC2と通信して任意のコマンドや操作を行うといった本質的なところでの手法の変化や目新しさはなく、現在のセキュリティ技術では既に検出は難しくないと思われます。しかしながら、攻撃者はその検出技術が適用されていない守りの手薄な海外などの拠点を攻撃して国内企業の知財・情報の窃取を試みていると思われます。

■目次

・はじめに

・攻撃のタイムラインと攻撃が観測された業種

・攻撃の概要

2021年4月 (製造)

2021年6月 (金融サービス)

2021年7月 (ITサービス)

2021年10月 (複数の製造)

2021年11月 (不明)

2021年12月 (不明)

2022年3月 (不明)

・新しいTTPsやRATなど

APT10 (SodaMaster/Jackpot)

LODEINFOを使う攻撃キャンペーン

BlackTech 中国拠点を狙った攻撃キャンペーン

・攻撃グループについて

・攻撃グループごとのTTPs (戦術、技術、手順)

・TTPsより考察する脅威の検出と緩和策

マルウェアの配送・攻撃について

インストールされるRAT、遠隔操作 (C2サーバについて)

侵入拡大・目的実行

Pyramid of Pain

・検知のインディケータ

■レポートダウンロード先

https://www.macnica.co.jp/business/security/2022/report_02.html

※本文中に記載の社名及び製品名は、株式会社マクニカおよび各社の商標または登録商標です。

※ニュースリリースに掲載されている情報(製品価格、仕様等を含む)は、発表日現在の情報です。 その後予告なしに変更されることがありますので、あらかじめご承知ください。

【Team T5, Inc. について】

TeamT5は、世界有数のマルウェア分析チームであり、アジア太平洋圏におけるサイバースパイ活動に対するベストソリューションプロバイダーです。サイバー脅威の監視、分析、追跡を行いクライアントのシステムとネットワークを攻撃から守ることを支援しています。更に脅威インテリジェンス、分析レポート、APT対策ソリューション、脅威分析、インシデントレスポンスサービスを提供しています。メンバーは、数多くの世界的なセキュリティカンファレンスで研究成果を発表しています。詳細はWebサイト(https://teamt5.org/)をご覧ください。

【株式会社マクニカについて】

マクニカは、1972 年の設立以来、最先端の半導体、電子デバイス、ネットワーク、サイバーセキュリティ商品に技術的付加価値を加えて提供してきました。従来からの強みであるグローバルにおける最先端テクノロジーのソーシング力と技術企画力をベースに、AI/IoT、自動運転、ロボットなどの分野で新たなビジネスを展開しています。「Co.Tomorrowing」をスローガンに、最先端のテクノロジーとマクニカが持つインテリジェンスをつなぎ、ユニークなサービス&ソリューションを提供する存在として、社会的価値を生み出し未来社会の発展へ貢献していきます。当社は、横浜に本社を構え、世界24ヶ国80拠点をベースにグローバルなビジネスを展開しています。詳細はWebサイト(https://www.macnica.co.jp)をご覧ください。